Heras berät Unternehmen und Organisationen bei jedem Schritt auf dem Weg zur Sicherung ihrer wertvollsten Vermögenswerte. Mit unserem bewährten Ansatz wird jede spezifische Situation gründlich untersucht. Und wir sorgen dafür, dass Unternehmen und Organisationen unangenehme Situationen vermeiden. In diesem Artikel zeigen wir, wie wir vorgehen.

Heras ist in verschiedenen europäischen Ländern aktiv. Und jedes Land hat unterschiedliche Gesetze und Vorschriften auf dem Gebiet der Sicherung von Außenflächen. Während beispielsweise die Niederlande viel mit Richtlinien arbeiten, haben Großbritannien und Deutschland strenge Anforderungen. In den letzten Jahren haben wir dieses Wissen gesammelt und darauf aufbauend unseren bewährten Ansatz entwickelt: das Heras Securitymodel. Wir wenden dies in allen Ländern und Sektoren an. Von Industrieanlagen über Flughäfen bis hin zu Hochsicherheitsstandorten. Aber wie genau funktioniert dieser Ansatz in der Praxis? Wir erklären das in diesem Artikel.

Beim Schutz Ihrer wertvollsten Besitztümer geht es darum, Unbefugte fernzuhalten. Jedes Unternehmen ist mit einer Bedrohung konfrontiert. Wo einige Organisationen ein potenzielles Ziel für die organisierte Kriminalität sind, haben andere möglicherweise mit Gelegenheitsdieben, Aktivisten, Spionage oder einfach neugierigen Spaziergängern oder Tieren zu tun. Angemessene Sicherheit ist in allen Situationen erforderlich, aber alle erfordern unterschiedliche Maßnahmen. Manchmal genügt ein Warnschild oder eine weiße Linie auf der Straße. Und manchmal ist mehr nötig.

Deshalb ziehen wir Bilanz, welche Szenarien in Ihrer Situation auf der Grundlage dieser Bedrohung zutreffen. Welche wertvollen Besitztümer haben Sie auf Ihrem Grundstück? Welche Bedrohung wollen Sie verhindern? Muss der Sicherheitsdienst Verbrechen verhindern, nur unbeabsichtigte Passanten ausschließen oder Besuchern den Zugang zu gefährlichen Bereichen verweigern? Ausgehend von Ihrer spezifischen Situation untersuchen wir, welche Szenarien am relevantesten sind. Indem wir Ihre Situation kritisch unter die Lupe nehmen, erstellen wir einen Aktionsplan für die am besten geeignete Sicherheitslösung innerhalb Ihres Budgets, Ihrer Zeit und Ihrer Anforderungen.

Der Plan der Vorgehensweise basiert auf einer Reihe bewährter Methoden. Erstens gehen wir von den 3 Werten – Abschreckung, Erkennung und Verzögerung – aus, wie sie von den britischen Sicherheitsnormen festgelegt wurden.

Dieses Modell schreibt vor, dass die Sicherheit eines Standortes fünf Bedingungen erfüllen muss:

1. Um zu markieren, was Ihnen gehört.

2. Abschreckend.

3. Erkennung von unerwünschtem Verhalten.

4. Eindringlinge verlangsamen.

5. Zugangskontrolle von ein- und ausgehenden Personen und Fahrzeugen.

Der Zunsystem muss daher zunächst zeigen, was Ihr Eigentum ist, und den Zugang zu Ihrem Gelände kontrollieren. Darüber hinaus möchten Sie potentielle Unbefugte davon abhalten, zu versuchen, das Gelände zu betreten. Wenn jemand die Barriere durchbrechen will, muss der Eindringling so früh wie möglich entdeckt werden. Indem Sie frühzeitig erkennen, stellen Sie sicher, dass Sie so früh wie möglich reagieren können. Außerdem ist es wichtig, dass der Eindringling so weit wie möglich gebremst wird. Es ist auch gut zu wissen, auf welche Weise ein Eindringling in ein Gebiet eindringen kann.

Traditionell gibt es drei Szenarien, in denen Eindringlinge in ein Gelände eindringen. Ein Eindringling kann über etwas klettern, darunter graben oder es durchbrechen. Im letzteren Fall kann zum Beispiel jemand mit einem Fahrzeug den Zaun aufschneiden oder ein Tor rammen. Bei der Sicherung des Geländes müssen Sie alle drei Möglichkeiten in Betracht ziehen.

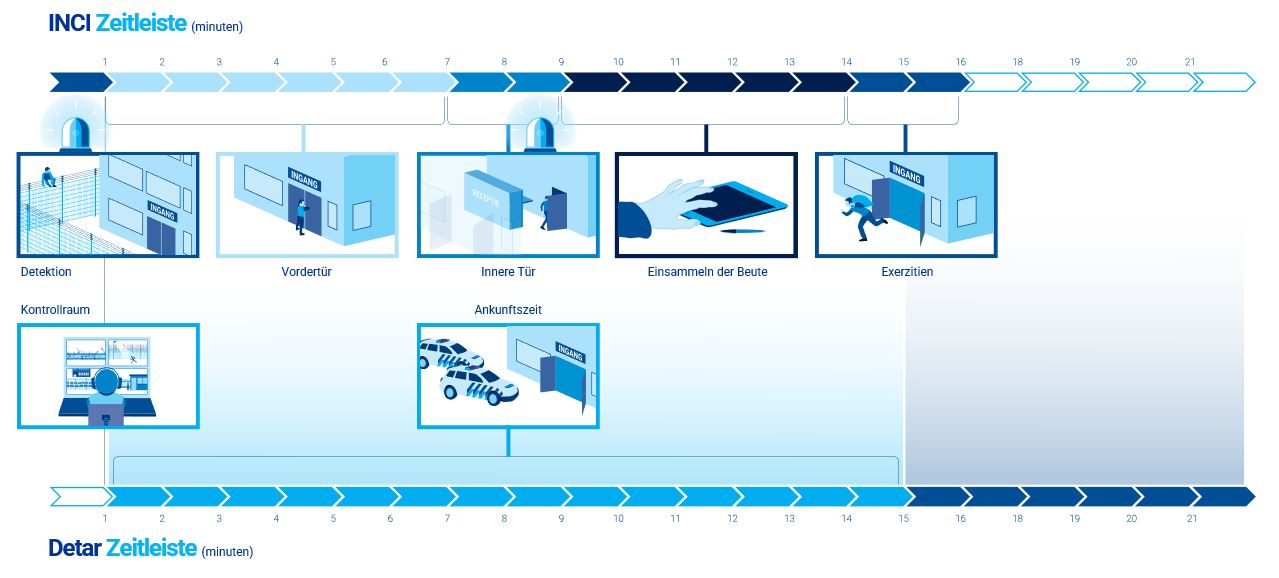

Mit der Methode der britischen Sicherheitsdienste und den drei Arten, wie Eindringlinge eindringen, erstellen wir dann eine Zeitlinienanalyse – INCI/DETAR. Mit dieser zertifizierten Methode des DHM-Sicherheitsinstituts bestimmen wir, wie viel Reaktionszeit Sie benötigen, um auf einen Alarm oder eine Benachrichtigung zu reagieren. Im folgenden Beispiel gehen wir davon aus, dass ein Eindringling einen Diebstahl begehen will. Der INCI/DETAR ist auf den nächsten beiden Seiten zu finden.

INCI/DETAR besteht aus zwei horizontalen Zeitleisten. Die obere Zeitleiste (INCI) zeigt in Minuten an, wie viel Zeit ein Eindringling benötigt, um an Ihre Wertsachen zu gelangen. Von dem Moment an, in dem ein Eindringling das Gelände betritt, bis er das Gelände wieder verlässt. Die untere Zeile (DETAR) zeigt, wie lange es dauert, bis die Polizei oder das Wachpersonal am Tatort eintrifft. Vom Moment der Entdeckung bis zu Alarm und Reaktion. Es ist beabsichtigt, Ihre Sicherheit so einzurichten, dass die untere Zeitleiste kürzer als die obere Zeitleiste ist. Kurz gesagt, wie stellen Sie sicher, dass ein Eindringling keine Zeit hat, an Ihre Wertsachen zu gelangen?

Braucht Ihre Wache zum Beispiel zehn Minuten, um vor Ort zu sein? Dann erfordert Sicherheit mehr als nur einen Alarm in Ihren Räumlichkeiten. Denn bei einem Alarm erkennen Sie den Eindringling erst dann, wenn er bereits drinnen ist. Sie wollen den Eindringling zuerst entdecken und sicherstellen, dass er von diesem Moment an noch mehr als zehn Minuten zum Eindringen braucht. Zum Beispiel, indem man einen hohen Zaun mit Sensoren aufstellt. Auf der Grundlage der Zeitlinienanalyse können Sie genau bestimmen, wie viel Zeit Sie mit Ihrer Sicherheit im Vergleich zu den skizzierten Szenarien gewinnen müssen. Auf dieser Grundlage können Sie die richtigen Sicherheitsmaßnahmen wählen, um dieses Ziel zu erreichen.

Es gibt mehrere Sicherheitsmaßnahmen, die Sie ergreifen können. Diese Maßnahmen lassen sich grob in vier Kategorien einteilen. Wir werden sie für Sie kurz auflisten:

Organisatorisch – Maßnahmen, die ein Unternehmen aktiv selbst steuern muss. Denken Sie an die Schlüsselverwaltung, die Hausordnung für Personal und Besucher sowie an die Zugangskontrolle und Verträge mit einem privaten Notfallzentrum und der Sicherheit. Dies ist die Grundlage für alle Maßnahmen, auch für die wirkungsvollsten. Denn ohne Unterstützung oder klare Regeln machen andere Sicherheitsmaßnahmen keinen Sinn.

Architektonisch – Zäune, Tore, Sicherheitselement, Stacheldraht und andere mechanische und physische Maßnahmen zur Abschreckung und Verzögerung von Eindringlingen.

Elektronisch – Der Zweck der elektronischen Maßnahmen ist es, Eindringlinge so schnell wie möglich zu erkennen. Zum Beispiel mit Kamerasystemen, Zugangskontrolle, Detektionssystemen und Sensoren. Durch die Integration dieser Systeme werden dann Maßnahmen ergriffen, um die richtigen Parteien zu alarmieren.

ICT – Computer, Netzwerk/Infrastruktur, Server, Firewalls und Virenscanner. Sämtliche Soft- und Hardware, die die Verwaltung des Perimeters unterstützt. Denken Sie zum Beispiel an ein Sicherheitsmanagementsystem, das auf einen Sensor reagiert, der etwas entdeckt und sofort einer privaten Alarmzentrale die richtigen Bilder liefert, damit diese dem Alarm so schnell wie möglich nachgehen kann.

Bei der Verwendung von Detektoren für die Perimeter- oder Innenraumerfassung ist immer von Fehlalarmen die Rede. Bei diesen Aufgrund des Wissens und der Erfahrung dieser Detektoren sollte eine maximale Projektierung und Konfiguration mit dem Ziel erfolgen, diese Fehlalarme auf maximal 1 pro Zone und Monat zu reduzieren. Bei unerwünschten Meldungen ist die Projektion des Detektors einschließlich organisatorischer Maßnahmen oft eine Lösung, um dem entgegenzuwirken.

Fehlalarmen handelt es sich um Alarme, deren Ursache nach einer Überprüfung nicht festgestellt werden kann, denken Sie an einen technischen Defekt des Detektors. Häufig werden falsche Alarme mit unerwünschten Alarmen verwechselt. Unerwünschte Berichte sind Berichte, die auf Verifizierungen zurückzuführen sind, wie z.B. Tiere, schlechte Wetterbedingungen oder spielende Kinder

All diese Maßnahmen tragen zur Sicherheit Ihrer Räumlichkeiten bei. Sie sind eigenständig, aber integriert und sehr effektiv. Denken Sie zum Beispiel an einen Zaun mit Sensoren und einem Kamerasystem, das direkt mit Ihrer Alarmzentrale verbunden ist. Auf der Grundlage unseres Ansatzes beraten wir Sie, welche Maßnahmen Sie ergreifen müssen, um Eindringlinge rechtzeitig zu erkennen, sie erheblich zu verlangsamen oder sogar fernzuhalten.

Dieses Modell kombiniert nahtlos die effektivsten Schutzstrategien und bildet anschließend eine zuverlässige, praktische Sicherheitslösung für jedes Gelände.

Wir verwenden dieses Modell, um mit dem Kunden die genauen Sicherheits-anforderungen zu ermitteln. Basierend auf diesen Anforderungen können wir gemeinsam das Heras-Know-how nutzen, um die bestmöglichen Szenarien anzubieten.

In diesen Szenarien werden die Modellelemente pro Sicherheitsstufe zugewiesen. Dies bedeutet, dass wir eine maßgeschneiderte und integrierte Lösung für jeden spezifischen Kundenbedarf anbieten können.

Die Sicherheit des Standorts ist für jedes Unternehmen eine Herausforderung. Sie umfasst immer eine Reihe von Schritten, wie in diesem Artikel beschrieben. Heras berät dazu. Wir bestimmen zunächst die Bedrohung und welche wertvollen Güter Sie schützen wollen. Dann beschreiben wir die Szenarien, die für Ihr Unternehmen relevant sind. Dann legen wir gemeinsam fest, wie Sie diese Szenarien mit der Zeitlinienanalyse verhindern können. Schließlich wählen wir aus, welche Maßnahmen Sie ergreifen können, um dies zu erreichen.

Indem wir diesen Schritten folgen, helfen wir Unternehmen in verschiedenen Ländern, ihre Sicherheit auf ein höheres Niveau zu bringen. Natürlich sind wir Ihnen auch dabei gerne behilflich. Möchten Sie mehr über unseren Ansatz erfahren? Bitte kontaktieren Sie uns über vertrieb@heras.de für eine unverbindliche Beratung.